Lo scorso autunno presso l’Ordine Ingegneri di Como si è svolto un seminario divulgativo sulla sicurezza informatica dal titolo “Ethical Hacking: Sicurezza Informatica nell’Era Industria 4.0”, organizzato dalla Commissione Ingegneria dell’Informazione.

Il seminario, con relatore Giovanni Perteghella – formatore con esperienza pluriennale e internazionale – aveva lo scopo di fare una panoramica formativa e di sensibilizzazione sul tema della sicurezza informatica, attraverso la presentazione delle principali fonti di rischio e degli strumenti e metodologie da applicare per affrontare le minacce, il tutto arricchito dal racconto di casi reali ed esperienze vissute “sul campo”.

L’Ethical Hacking è un approccio sempre più utilizzato per affrontare questo tema, perché consente di analizzare un sistema informatico dal punto di vista dell’attaccante, utilizzando cioè gli strumenti e le tecniche che gli hacker “non etici” utilizzerebbero.

Quella dell’ “Ethical Hacker” (detto anche “White Hat Hacker”) – per quanto il nome possa richiamare immagini stereotipate di giovani “nerd” – è una figura professionale di alto livello, molto ricercata non solo da aziende che si occupano specificamente di sicurezza informatica, ma anche da aziende dove il valore dell’informazione digitale è alto e i fattori sicurezza e privacy sono cruciali. Esistono varie certificazioni internazionali relative a questo tipo di competenze[1].

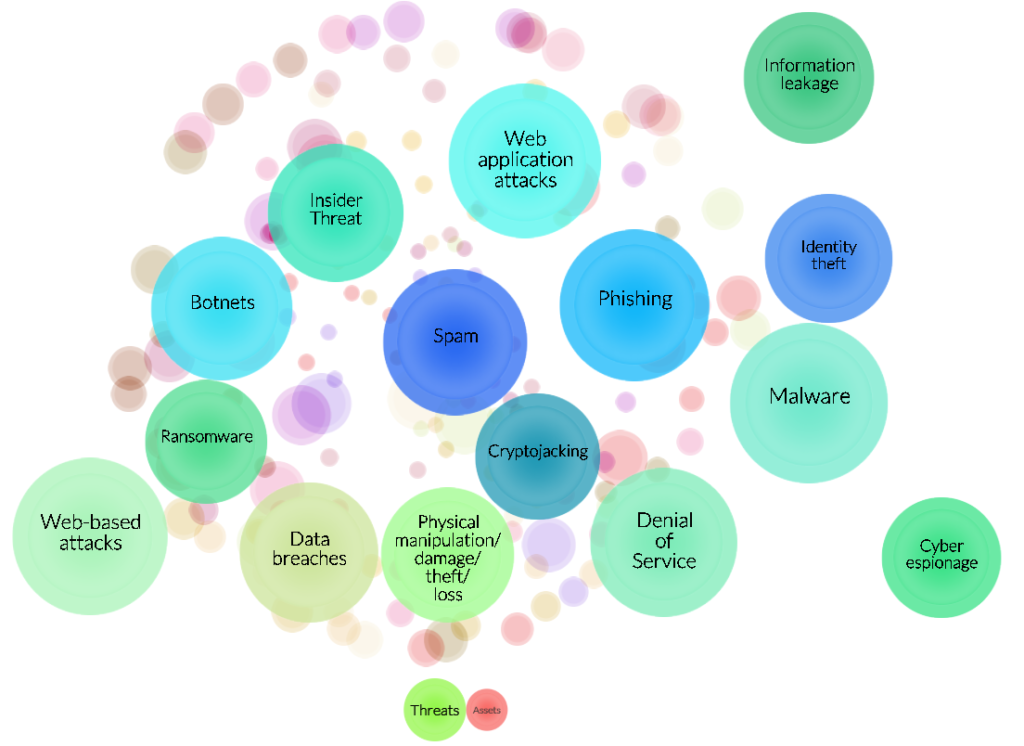

Per quanto riguarda gli aspetti tecnici il tema è vastissimo, perché coinvolge i sistemi informatici a tutti i livelli: infrastruttura di rete, sistemi, servizi, applicazioni e utilizzatori. Ogni livello ha le proprie potenziali vulnerabilità e strumenti/tecniche di attacco.

Il seminario, rivolto anche a colleghi non informatici, oltre a fornire una panoramica sul tema, aveva anche l’obiettivo di allargare lo sguardo sulle problematiche di sicurezza che toccano il mondo dell’industria in generale e delle macchine “interconnesse” dell’Industria 4.0 in particolare.

La questione della sicurezza delle macchine industriali connesse in rete è un tema ancora troppo poco preso in considerazione, in rapporto ai rischi e ai gravi danni che le vulnerabilità di sicurezza possono comportare.

Negli ultimi due anni alcuni fattori hanno fatto aumentare l’attenzione verso il tema della sicurezza dei dati, in particolare: 1) Applicazione del GDPR, 2) Aumento degli attacchi informatici e incidenti relativi alla sicurezza, 3) Maggior coscienza da parte di persone e aziende sul valore dei dati.

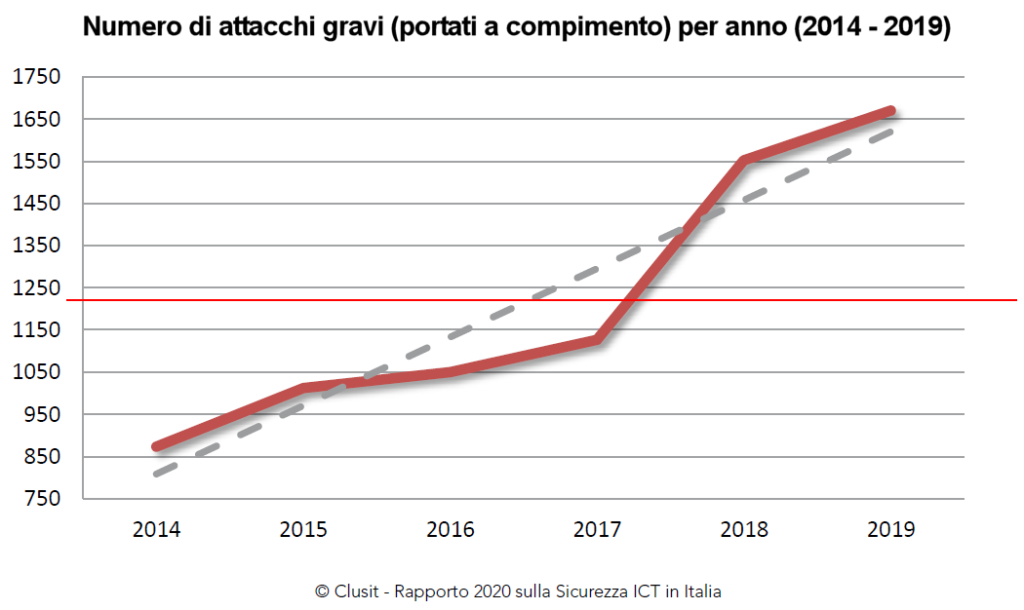

Nonostante ciò, come viene illustrato nel recente “Rapporto CLUSIT 2020” sulla sicurezza informatica in Italia[2], la situazione è drammatica, perché tutte le azioni intraprese negli ultimi anni e tutte le iniziative di sensibilizzazione fatte, non sono riuscite a far diminure il numero di incidenti gravi, che, al contrario è in continuo aumento.

Il grafico sopra riportato descrive l’andamento del numero di attacchi di particolare gravità (a livello mondiale) portati a compimento, cioè che hanno avuto un impatto significativo per le vittime in termini di perdite economiche, danni alla reputazione o diffusione di dati sensibili (personali e non).

Nel suddetto Rapporto CLUSIT 2020 (a cui si rimanda per ulteriori dettagli sull’evoluzione delle tipologie di attacco e relativi target nel corso degli anni, con particolare focus sull’Italia) si evidenzia in particolare come ormai da alcuni anni gli attaccanti non sono più piccoli gruppi di “artigiani” del cybercrime, ma sono decine e decine di gruppi criminali organizzati a livello mondiale, con introiti miliardari e in certi casi finanziati da stati nazionali, con relativi apparati militari e di intelligence – quindi mezzi praticamente illimitati – e che hanno come bersaglio le infrastrutture, le reti, i server, i client, i dispositivi mobili, gli oggetti IoT, le piattaforme social, ecc. su scala globale, 365 giorni all’anno, 24 ore al giorno.

Perchè questo scenario mondiale allarmante ha impatto su come gestiamo i sistemi informatici delle nostre aziende, studi, abitazioni?

Quando sentiamo discutere di tematiche di sicurezza che interessano grandi sistemi o avvengono violazioni su larga scala (ad es. il colossale data breach subìto dalla catena di prenotazioni Starwood / Marriot Hotel, scoperto nel settembre 2019[3]) il rischio è considerarle come qualcosa che non ci riguardi in maniera diretta.

In realtà tutti abbiamo tra i nostri obiettivi (e obblighi in molti casi) quello di mettere in sicurezza i dati che trattiamo, che possono essere dati personali da tutelare in base al Regolamento Privacy, ma anche dati che hanno per noi “valore” (documenti di progetto, anagrafiche, codici sorgente software, archivi storici, ecc.).

Gli obiettivi dei gruppi criminali non sono solo le grandi realtà industriali o governative, ma indistintamente tutti gli apparati o servizi esposti su Internet. L’attacco può essere anche attuato dall’interno della nostra rete, tramite dispositivi o software che in maniera involontaria o con un piano mirato vengono introdotti e connessi alla rete interna (dispositivi mobili, supporti estraibili, hot spot wifi abusivi, ecc.).

La compromissione degli archivi informatici – ma il discorso vale per tutto il patrimonio informativo delle nostre aziende o dei nostri studi – può comportare danni di varia natura, in certi casi molto gravi.

Effettuiamo regolarmente il backup di tutti i nostri dati e documenti? E se tutti i backup improvvisamente venissero azzerati o resi illeggibili, insieme a tutti i nostri archivi informatici? Oppure se tutti i nostri dati venissero resi pubblici?

Sono situazioni che purtroppo migliaia di aziende italiane hanno vissuto negli ultimi anni e che continuano a verificarsi quotidianamente.

L’attenzione al problema nel tempo è sicuramente aumentata e gli strumenti di difesa si sono evoluti, ma le tipologie di attacco, i canali e il numero di potenziali target è cresciuto enormemente.

Ogni sistema informatico presenta delle vulnerabilità più o meno gravi. Il nostro obiettivo, in quanto proprietari o “gestori” di dati da proteggere, è quello di individuare queste vulnerabilità e, in base al rischio/impatto che avrebbe un possibile incidente, implementare misure correttive adeguate per ridurre questo rischio.

Un’attività fondamentale è proprio quella dell’analisi delle vulnerabilità (“vulnerability assessment”), eventualmente seguita dalla “messa alla prova” del sistema dopo aver implementato le misure di sicurezza (“penetration testing”).

Queste attività sono tanto più efficaci quanto più vengono svolte utilizzando strumenti e metodologie simili a quelle che utilizzerebbe realmente un hacker.

Questo in sintesi è proprio l’approccio utilizzato dall’Ethical Hacking.

Una volta adottate le misure di sicurezza più corrette, in base alla valutazione di rischio, il sistema non è comunque da considerarsi “sicuro” in assoluto e il livello di sicurezza andrà progressivamente a diminuire se non si implementano dei processi di controllo e miglioramento continui.

Questo tipo di processo (come previsto ad esempio dalla norma ISO 27001) prevede di effettuare l’analisi di minacce, vulnerabilità, impatto dei possibili incidenti e valutazione del rischio in maniera periodica, mettendo in atto le opportune contromisure per mitigare questo rischio, in maniera iterativa.

La rapidità con cui evolvono i sistemi informatici e di conseguenza la complessità nella gestione delle potenziali falle di sicurezza, comporta che un semplice processo di analisi e valutazione periodica non è sufficiente.

Vanno implementati sistemi che consentano un monitoraggio continuo degli aspetti di sicurezza.

Ad esempio sistemi di “log management” che raccolgono i log da tutti i dispositivi di una rete, li analizzano in tempo reale, correlano gli eventi e segnalano tempestivamente le presenza di situazioni “anomale” (es. traffico di rete sospetto, tentativi multipli di accesso falliti, ecc.).

Anche le analisi di vulnerabilità (vulnerability assessment) possono essere effettuate in continuo con appositi strumenti software.

L’obiettivo è quindi di limitare i potenziali danni non solo adeguando i sistemi, ma intercettando nel più breve tempo possibile la presenza di falle o di incidenti già avvenuti.

L’analisi deve riguardare tutti i livelli del sistema: infrastruttura fisica, apparati di rete, servizi (es. mail server, file server, autenticazione), postazioni utente e dispositivi mobili (“endpoint”), macchine/PLC, applicazioni ecc. non sono quelli esposti sulla rete Internet, ma tutto ciò che è interconnesso.

Si stima che vengano creati ogni giorno circa 500.000 nuovi malware. È evidente che anche i classici sistemi antivirus non possano essere in grado di stare al passo con questo tipo di minacce, se non utilizzando tecnologie evolute, basate su analisi comportamentale, correlazione di eventi di sistema, algoritmi predittivi, machine learning. I principali produttori di antivirus implementano questo tipo di soluzioni, per cui va posta molta attenzione a non sottovalutare la scelta dell’antivirus, ma adottare eventuali soluzioni commerciali evolute.

Da considerare, come è noto, che i principali punti di ingresso di malware sono proprio i dispositivi utente (attraverso phishing, download, ecc.) o i servizi a cui i dispositivi utente si connettono per accedere alla rete aziendale: WiFi, VPN, Desktop Remoto (RDP Server), ecc.

L’analisi di vulnerabilità va quindi ad analizzare tutti questi aspetti, fino a sondare la capacità degli utenti aziendali di ricoscere le minacce ed evitare comportamenti errati (ad es. attraverso strumenti che simulano campagne di phishing e analizzano le azioni degli utenti).

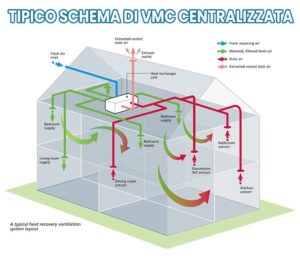

Un ulteriore aspetto, che meriterebbe un grande approfondimento, è quello della cosiddetta “Industrial Cybersecurity”, cioè la sicurezza legata ai sistemi informativi industriali e alle infrastrutture critiche.

L’Industria 4.0 ha fatto convergere il mondo dell’IT “tradizionale” e i sistemi di controllo industriali (ICS – Industrial Control Systems), consentendo una interconnessione tra i due ambienti con grandi possibilità di controllo e ottimizzazione, ma aprendo anche molte problematiche di sicurezza, spesso poco, o per nulla, considerate.

Tutti i dispositivi industriali, come sistemi di controllo, sensori, robot, workstation di amministrazione con relativi sofware, ecc. hanno delle potenziali vulnerabilità di sicurezza, che vanno analizzate e valutate in termini di rischio e sui cui fare tutte le azioni correttive e monitoraggio, come per i sistemi informatici tradizionali.

Gli impatti di incidenti di sicurezza su sistemi industriali possono essere in realtà molto maggiori rispetto ad un sistema informatico, per l’entità di danni materiali/fisici/economici e per disservizi che possono avere ripercussioni anche all’esterno dell’azienda, in particolare nel caso di infrastrutture critiche.

Questo tipo di sistemi ha anche spesso un problema legato agli aggiornamenti, che vengono effettuati molto meno frequentemente rispetto agli altri apparati, per varie ragioni (evitare fermi di servizio, costi di supporto da parte del produttore, evitare rischi di malfunzionamenti ecc.).

Gli attacchi a sistemi industriali avvengono sia sfruttando le tecniche e le vulnerabilità più comuni (ad esempio falle in servizi esposti su internet, cracking di password deboli, malware installati sulla rete interna, protocolli di comunicazioni non cifrati, ecc. ), sia attraverso una conoscenza specifica del settore e dei punti di debolezza dei relativi apparati.

Esistono gruppi di hacker specializzati in attacchi sui cosiddetti sistemi “SCADA”, utilizzati in ambito industriale per l’acquisizione dei dati, controllo e supervisione (di importanza cruciale per le infrastrutture critiche): si parla in questo contesto di “ICS SCADA Security”, una disciplina specialistica per la messa in sicurezza di questi sistemi, con relative certificazioni internazionali[4].

Le architetture informatiche di un sistema industriale andrebbero progettate (o riprogettate) mettendo in primo piano il fattore sicurezza informatica, applicando metodologie standard unite a soluzioni specifiche per il settore industriale (segmentazione delle reti, apparati dedicati, “firewall di cella”, ecc.).

Lo standard ISA 99 / IEC 62443[5] è il riferimento adottato a livello mondiale per l’implementazione di un sistema sicuro di automazione e controllo industriale.

Anche qui l’approccio dell’Ethical Hacking, utilizzando competenze e strumenti specializzati per questo settore, consente di effettuare analisi di vulnerabilità e penetration testing, a supporto delle metodologie di progettazione e, soprattutto, in fase di test e mantenimento della sicurezza di questi sistemi.

Il temi qui accennati aprono a riflessioni e approfondimenti, non solo tecnici, riguardo alla “fragilità” dei nostri sistemi informatici, a quanto gli aspetti di sicurezza siano spesso sottovalutati e a come, paradossalmente, tutte le infrastrutture e sistemi più critici e nevralgici della nostra società si basino proprio su apparati, software o protocolli informatici potenzialmente “vulnerabili”.

Nell’ambito dei nostri Ordini andrebbero incentivate iniziative di formazione e sensibilizzazione riguardo alla sicurezza informatica, non da intendersi come argomento “per informatici”, ma come parte integrante della cultura dell’Ingegnere che vive e opera in un mondo totalmente informatizzato, che più di altri valorizza e tutela il proprio patrimonio informativo e, soprattutto, che ha coscienza dei rischi intrinseci di ogni sistema e delle possibili contromisure da adottare.

_________________________________

[1] Ad es. CEH (Certified Ethical Hacker – https://en.wikipedia.org/wiki/Certified_Ethical_Hacker), OSCP (Offensive Security Certified Professional – https://en.wikipedia.org/wiki/Offensive_Security_Certified_Professional)

[2] Rapporto CLUSIT 2020 (Associazione Italiana per la Sicurezza Informatica): https://clusit.it/rapporto-clusit/. Vedere anche i sito ENISA (The European Union Agency for Cybersecurity), per un’analisi dettagliata delle varie tipologie di minacce e della loro evoluzione negli anni: https://etl.enisa.europa.eu/

[3] Vedi ad es. https://www.cybersecurity360.it/news/hotel-marriott-quale-lezione-trarre-dal-mega-data-breach/

[4] Vedi ad es. https://www.sans.org/course/ics-scada-cyber-security-essentials